- Wikisun

A5/1

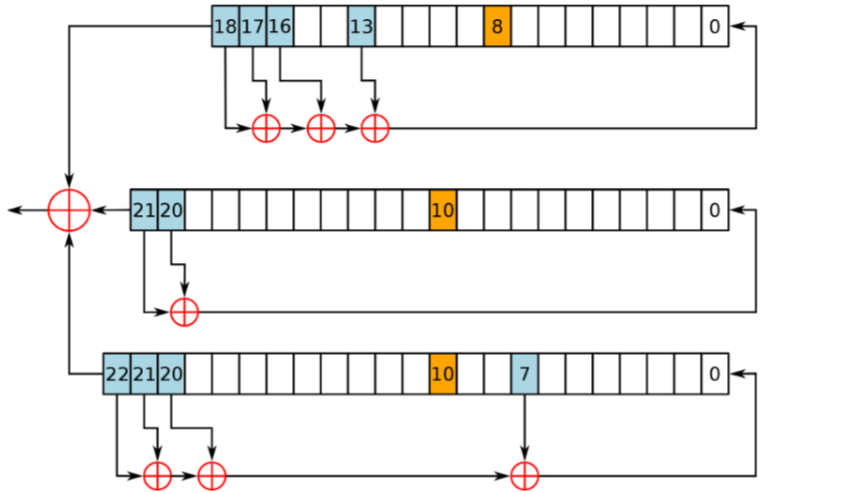

A5/1 - GSM (Global System for Mobile Communications) mobil rabitə şəbəkələrində istifadə olunan şifrələmə alqoritmi. Mahiyyəti Bu alqoritm mobil telefonlar arasında ötürülən səsli zənglər və mətn mesajlarının təhlükəsizliyini təmin etmək məqsədilə hazırlanmışdır. A5/1-in əsas məqsədi, mobil şəbəkələr üzərindən ötürülən məlumatların məxfiliyini qorumaq, üçüncü tərəflərin (məsələn, dinləyicilərin və kibercinayətkarların) həmin məlumatları əldə etməsini çətinləşdirməkdir. Tarix A5/1 şifrələmə alqoritmi, GSM şəbəkəsinin 1980-ci illərdə ilk dəfə inkişaf etdirilməsindən sonra, 1990-cı illərin ortalarında mobil telefonlarda tətbiq olunmağa başlanmışdır. GSM şəbəkəsinin əsas məqsədi yüksək keyfiyyətli telefon xidmətləri təqdim etmək olsa da, həm də məlumatların təhlükəsizliyinə dair müəyyən tələblər ortaya çıxmışdı. Bu çərçivədə, A5/1 şifrələməsi, mobil telefonlardan və telefonlar arasında ötürülən məlumatları qorumaq üçün xüsusi olaraq hazırlanmışdır. Xüsusiyyətlər A5/1-in əsas elementi, 64 bit uzunluğunda bir açar (key) ilə təmin edilən "key-stream" (açar axını) generatorudur. Bu generator, məlumatın şifrələnməsi üçün lazım olan bitləri yaratmaq üçün bir neçə shift register istifadə edir. Hər bir shift register-in öz daxilindəki "feedback" (geribildirim) mexanizması vardır ki, bu da şifrələmə və deşifrələmə prosesində məlumatın təhrif edilməsini təmin edir. Alqoritm ümumilikdə aşağıdakı mərhələlərdən ibarətdir: - Açarın yaradılması: Açarın (key) yaradılması zamanı SIM kart və mobil telefon arasında bir ilkin dəyişdirilmə həyata keçirilir. - Key-stream yaradılması: Açar axını generatoru hər bir bitin şifrələnməsi üçün istifadə olunan "key-stream" yaradır. - Məlumatın şifrələnməsi: Açar axını, məlumat bitləri ilə XOR əməliyyatı edilərək şifrələnmiş məlumat əldə edilir. - Deşifrələmə: A5/1 şifrələmə alqoritmi simmetrik olduğu üçün, eyni açar və key-stream ilə məlumat deşifrə edilir. A5/1 və A5/2, GSM şəbəkələrində istifadə olunan iki fərqli şifrələmə variantıdır. A5/1 daha güclü və təhlükəsiz bir alqoritmdir, xüsusilə də onun təhlükəsizliyinin yüksək olmasına diqqət yetirilərək hazırlanmışdır. A5/2 isə bir qədər zəifdir və bəzi bölgələrdə daha az təcrübəyə malik telefonlar üçün nəzərdə tutulmuşdur. A5/2-nin zəifliyi, xüsusi olaraq daha az sayda bitin istifadə edilməsindən qaynaqlanır. Bu səbəbdən, A5/2-dən istifadə etmək təhlükəsizlik məsələləri ilə bağlı risklər yaradırdı və daha sonra istifadədən çıxarılmışdır. Üstünlüklər A5/1-in üstünlüyü onun daha geniş miqyasda istifadə edilməsi və çox güclü şifrələmə üsulu olmasıdır. Bununla yanaşı, A5/2-nin istifadə olunduğu dövrlərdə bəzi hökumət orqanları şəbəkə üzərində təhlükəsizliyi zəiflədirə bilən bəzi dəyişikliklər etmişdilər. A5/1-in zəiflikləri ilə əlaqədar olaraq, 2000-ci illərin əvvəllərində daha güclü şifrələmə alqoritmlərinə keçilməyə başlandı. Çatışmazlıqlar A5/1 alqoritmi, müasir kibertəhlükəsizlik standartlarına uyğun gəlmədiyi üçün bir sıra zəifliklərə malikdir. Bu zəifliklər əsasən açarın qısa uzunluğu və istifadə olunan metodların zəifliyi ilə əlaqədardır. A5/1 alqoritması, brute-force hücumlarına qarşı həssasdır. Bu, alqoritmin şifrələnmiş məlumatı pozmağa çalışan hücumçunun çox böyük hesablama gücü ilə uğurla hücum etməsinə imkan verir. A5/1-in zəifliklərini daha yaxşı başa düşmək üçün nəzərə almaq lazımdır ki, alqoritmdə istifadə olunan açar yalnız 64 bit uzunluğundadır. Bu isə müasir kompüterlərin çox sürətli şəkildə mümkün olan bütün şifrələri yoxlamağa imkan verir. 2000-ci illərdə aparılan tədqiqatlar nəticəsində, A5/1-in açarlarının 24 saatdan az bir müddətdə həll edilə biləcəyi ortaya çıxdı.

İstinadlar

https://en.wikipedia.org/wiki/A5/1

https://web.archive.org/web/20040712061808/http://www.ausmobile.com/downloads/technical/Security%20in%20the%20GSM%20system%2001052004.pdf

https://web.archive.org/web/20100715211638/http://saluc.engr.uconn.edu/refs/stream_cipher/golic97A5.pdf

https://web.archive.org/web/20050525191646/http://www.it.lth.se/patrik/papers/a5full.pdf

https://yro.slashdot.org/story/13/12/14/0148251/nsa-able-to-crack-a51-cellphone-crypto

https://web.archive.org/web/20200125081932/http://www.cs.technion.ac.il/users/wwwb/cgi-bin/tr-get.cgi/2006/CS/CS-2006-07.pdf

chrome-extension://efaidnbmnnnibpcajpcglclefindmkaj/https://www.sciengines.com/copacobana/paper/TC_COPACOBANA.pdf

chrome-extension://efaidnbmnnnibpcajpcglclefindmkaj/https://www.sciengines.com/copacobana/paper/TC_COPACOBANA.pdf

https://fahrplan.events.ccc.de/congress/2009/Fahrplan/events/3654.en.html

https://web.archive.org/web/20120120095422/http://www.pcworld.com/article/185542/hackers_show_its_easy_to_snoop_on_a_gsm_call.html

https://web.archive.org/web/20120306125406/http://lists.lists.reflextor.com/pipermail/a51/2010-May/000605.html

https://archive.org/details/a51-en

https://en.wikipedia.org/wiki/A5/2

https://www.researchgate.net/figure/The-A5-1-stream-cipher-algorithm_fig1_267819492

https://link.springer.com/referenceworkentry/10.1007/0-387-23483-7_1

https://733amir.github.io/a51-cipher-simulator/

chrome-extension://efaidnbmnnnibpcajpcglclefindmkaj/https://eprint.iacr.org/2008/147.pdf

https://asecuritysite.com/encryption/a5

Tarix : 31 yanvar 2025

Əksi qeyd olunmayıbsa, bu məzmun CC BY-SA 4.0 çərçivəsində yayımlanır.